Eigen-Tor

Es gibt mehrere Wege, um halbwegs unüberwacht ins Internet zu kommen. Ich weiß nicht, welcher der beste ist. Aber wenn die Geheimdienste einen dieser Wege nicht mögen, dann spricht das zumindest ein bisschen für ihn. Das ist bei Tor („The Onion Router“) der Fall: Dank Edward Snowden weiß man ja um die NSA-Präsentation mit dem Titel „Tor Stinks“. Grund genug für mich, einmal versuchsweise mit einem eigenen Beitrag zum Tor-Netzwerk auf ganz kleiner Flamme gegen exzessive Überwachung anzustinken.

Bei diesem von Freiwilligen, Bürgerrechtsorganisationen etc. betriebenen Netzwerk machen die Daten einen Umweg über drei Server. Dabei sind sie so verschlüsselt, dass kein Server allein alle Informationen sieht. Er weiß höchstens, wie die Daten aussehen, aber nicht, wer sie abruft, oder umgekehrt.

Es gibt derzeit (Anfang Dezember 2019) etwa 6.200 laufende Tor-Server. Davon lassen sich aber nur knapp tausend als „Exit Relay“ verwenden, also als letzter der drei Server auf dem Weg ins ungeschützte Internet. In Deutschland sind es 137 von etwa 1.350 Servern insgesamt. Das hat folgenden Grund: Wenn jemand zum Beispiel über Tor illegal Filme verbreitet, dann erscheint nach außen nicht seine eigene IP-Adresse, sondern die des Exit Relays. Dadurch kann dessen Betreiber Beschwerden bekommen und muss unter Umständen erklären, dass er selbst nichts Verbotenes getan hat. Das schreckt viele ab, und etliche Hoster verbieten Exit Relays gleich ganz.

Für meinen eigenen Server habe ich mir die folgenden Gedanken gemacht:

- Wenn schon, dann richtig. Es sollte also ein Exit Relay sein, denn sie werden am dringendsten gebraucht. Und wer sollte einen solchen Server einrichten, wenn nicht jemand, der wie ich in einem bei aller berechtigten Kritik doch recht ordentlichen Rechtsstaat wohnt und keine ernstzunehmenden Repressalien zu befürchten hat?

- Ich wollte nicht mit großem Aufwand (wie ihn Organisationen wie die Zwiebelfreunde, die österreichische Foundation for Applied Privacy etc. betreiben) eine Heldentat vollbringen. Vielmehr wollte ich beispielhaft ausprobieren, was mit kleinem Aufwand ohne Tricks geht – was also jeder nachmachen könnte.

- Ich war zwar grundsätzlich bereit, mich mit den oben erwähnten Beschwerden bei illegalen Aktivitäten herumzuschlagen. Allerdings wollte ich die Wahrscheinlichkeit dafür gleich so gering wie möglich halten. Deshalb habe ich nur die allernötigsten Ports freigegeben: 53 (DNS), 80 (HTTP) und 443 (HTTPS). Damit dürfte sich mein Server zwar eignen, um www-Seiten anzuschauen. Zur Verbindung mit illegalen Downloaddiensten und zum Erkunden der Schwachstellen anderer Rechner über Portscans sollte er aber relativ uninteressant sein.

- Grundsätzlich verursacht ein Tor-Server, der pausenlos Daten weiterleitet, natürlich mehr Datenverkehr als eine „durchschnittliche“ Internetseite. Deshalb sind Tor-Server bei Hostern sicher nicht besonders beliebt. Ich wollte meinem Hoster also nicht zuviel zumuten. Mit meinem Server sollte im Durchschnitt ein Mensch zur Zeit ausreichend flott ins Internet können, inklusive Videos anschauen. Ich habe die Geschwindigkeit also auf ein Megabyte pro Sekunde beschränkt (für Spezialisten: Vielleicht war’s genaugenommen auch ein Mebibyte). Weil alle reinkommenden Daten auch wieder rausgehen, verursache ich damit bei voller Auslastung etwa 5 Terabyte Datenverkehr pro Monat. Das ist in der Größenordnung der zulässigen Datenmengen, die bei Hosting-Angeboten für Kleinverbraucher typischerweise genannt werden, oder noch darunter. Natürlich werben viele Hoster mit „unbeschränktem“ Datenvolumen, aber das ist halt eine Mischkalkulation. Sobald ein Hoster nur noch datenhungrige Tor-Server hätte, wäre mit solchen Werbesprüchen ziemlich schnell Schluss. Übrigens, „um mal ein Gefühl dafür zu bekommen…“: Mein maximaler Datendurchsatz wäre ein Dreihunderttausendstel des durchschnittlichen Durchsatzes am DE-CIX (heute etwa 5 Terabit pro Sekunde), oder anders ausgedrückt: Was bei mir in einem Monat durchginge, machen die in unter neun Sekunden…

- Mein Server sollte aus beiden Richtungen auch über eine IPv6-Adresse erreichbar sein.

- Die Experten vom Tor-Projekt wünschen sich, dass nicht alle dasselbe Betriebssystem (nämlich die verbreitete Debian-Distribution von Linux) nehmen. Dadurch will man „Monokulturen“ vermeiden, also verhindern, dass das Netzwerk bei einem betriebssystembedingten Fehler ganz zusammenbricht. So löblich das ist – da kann ich im Moment nicht weiterhelfen. Das überlasse ich gerne echten Freaks. Für mich als einfacher Arbeiter im Weinberg ist im Moment Linux insgesamt schon exotisch genug. Ich bin froh, erstmal halbwegs mit Debian zurechtzukommen.

Aus den Erfahrungen anderer Serverbetreiber wusste ich, dass Keyweb in Erfurt Exit Relays grundsätzlich erlaubt. So habe ich dort einen virtuellen Server eingerichtet, Tor installiert und an den Parametern der Konfigurationsdatei torrc herumgespielt. Nach einer Weile kam ich bei den folgenden Einstellungen an:

Nickname (frei gewählter Name meines Servers)

ORPort (IPv4-Adresse meines Servers):443

ORPort [(IPv6-Adresse meines Servers)]:443

ExitRelay 1

IPv6Exit 1

ExitPolicy accept *:53

ExitPolicy accept *:80

ExitPolicy accept *:443

ExitPolicy reject *:*

#DirPort 80

DirPort (IPv4-Adresse meines Servers):80

DirPort [(IPv6-Adresse meines Servers)]:80 NoAdvertise

DirPortFrontPage /etc/tor/tor-exit-notice.html

SocksPort 0

ControlSocket 0

Address (IPv4-Adresse meines Servers)

OutboundBindAddress (IPv4-Adresse meines Servers)

OutboundBindAddress [(IPv6-Adresse meines Servers)]

BandwidthRate 1 MByte

BandwidthBurst 2 MByte

MaxAdvertisedBandwidth 1 MByte

EntryStatistics 1

ConnDirectionStatistics 1

ControlPort 9051

CookieAuthentication 1

Log notice file /var/log/tor/notices.log

ContactInfo (meine E-Mail-Adresse für Beschwerden)Damit läuft mein Server jetzt einen Monat, und bisher gab es keine Beschwerden.

Interessant war für mich die Erfahrung, nicht nur isoliert auf dem eigenen Rechner herumzuspielen, sondern Teil eines größeren Ganzen zu sein: Man kann zwar vieles einstellen, aber dann ist man auf das Netzwerk angewiesen: Der eigene Server muss von fremden Rechnern geprüft, für einwandfrei befunden und in die Serverliste aufgenommen werden. Erst dann können andere Server sich mit ihm verbinden. Bei mir dauerte es etwa eine Woche, bis der maximale Datendurchsatz erreicht war.

Als ziemlicher Anfänger in Linux habe ich beim Einrichten einiges über Servereinrichtung und IPv6-Adressen ganz allgemein gelernt. Interessant war es außerdem, in Brüssel bei einem „Tor Meetup“ einige Entwickler und freiwillige Serverbetreiber zu treffen (jawohl, auch hinter einem Anonymisierungsnetzwerk stehen richtige Menschen mit Namen…) und einen Eindruck davon zu bekommen, wie sie denken. Trotz meiner technischen Unbedarftheit konnte ich dort wenigstens einmal „stolz“ die Hand heben, als die Frage aufkam, wer denn einen eigenen Server betreibt…

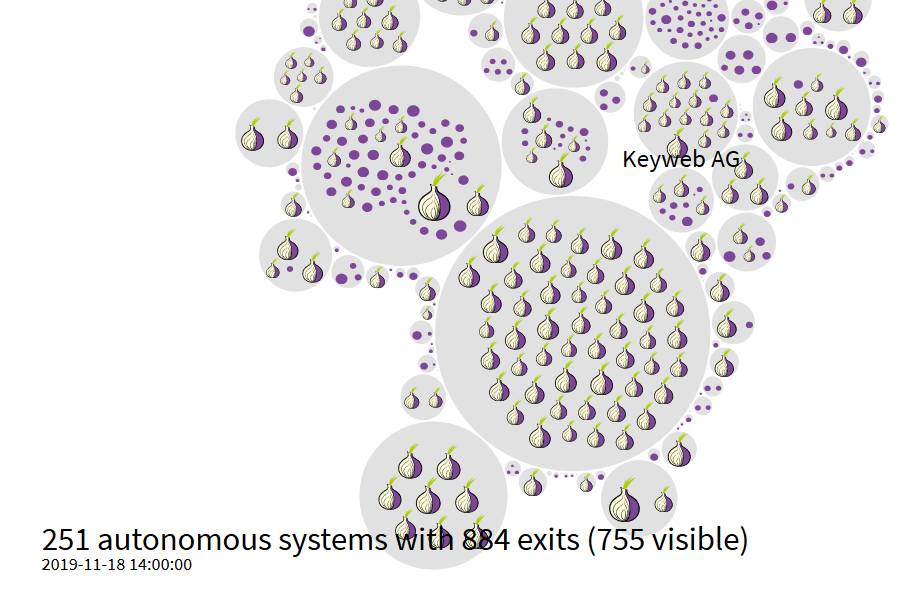

Wirklich deprimierend war an der ganzen Sache nur eines: Zwar konnte ich von mir behaupten, eines von nur tausend Exit Relays weltweit zu betreiben, also 0,1%. Entscheidend ist aber der Datendurchsatz, und da sah ich mit weniger als 0,008% der Kapazität alt aus. So alt, dass ich auf der Blasendarstellung bei https://metrics.torproject.org/bubbles.html nur ein kaum noch sichtbarer Pixel war. Es gibt halt noch ein paar dickere Fische im Meer…

Es kann schon sein, dass man als Normalmensch besser keinen eigenen Kleinstserver betreibt, sondern an Spezialisten(-vereine) spendet, die ganz andere Möglichkeiten haben (insbesondere ein eigenes autonomes System) und so aus einem gegebenen Geldbetrag deutlich mehr Datenvolumen rausholen können als man selbst. Vielleicht werde ich meinen Server deshalb bald wieder aufgeben. Andererseits hat es auch etwas für sich, wenn das Netzwerk aus vielen kleinen Servern besteht. Dann belastet jeder einzelne Server den jeweiligen Hoster nur geringfügig. So könnte die Akzeptanz für Tor insgesamt steigen, und davon würde das Netz profitieren (zumindest stelle ich mir das in meiner Naivität so vor – vielleicht denke ich da ganz falsch).

Jenseits solcher technischer Überlegungen bleibt natürlich die Frage: Wozu ist das letztlich gut? Nun lautet ja das „Narrativ“ (einmal will ich diesen Zeitgeistbegriff doch unterbringen, egal wie unpassend er ist), dass Bürger aus Überwachungsstaaten und kritische Journalisten sich dank Tor unerkannt, unzensiert und ungestraft informieren können. Vielleicht wollen aber 99% der Nutzer einfach mal ungehemmt PorNO-Seiten besuchen. Es sei ihnen gegönnt…

Nachtrag, Januar 2020

Fast zwei Monate ist mein Server ohne Beschwerden gelaufen. In der Nacht auf den letzten Tag, bevor mein Vertrag mit Keyweb ausgelaufen ist, bekam ich aber eine Beschwerde einer süddeutschen Schule. Es habe jemand von meiner Adresse aus versucht, sich dort in die WordPress-Internetseite einzuhacken, das werde man „mit allen zur Verfügung stehenden Mitteln“ verfolgen. Ich habe alle Zugriffe auf die IP-Adressen dieser Schule gesperrt und konnte so im – dann übrigens sehr freundlichen – E-Mail-Verkehr die angedrohten Maßnahmen gegen mich abwenden.

Ich hatte ja mit Kinderpornos, Softwarepiraterie und allem gerechnet. Aber dass jemand über meinen Server in eine WordPress-Seite reinzukommen versucht (das passiert bei meiner eigenen, nun wirklich nicht bedeutenden Seite über 600-mal am Tag…): Mannomann. Zwinkerndes Emoticon…

Vorheriger Artikel

Übersicht

Nächster Artikel